10.Protégez vos données et votre vie privée

10.Protégez vos données et votre vie privée

L'actualité est claire : internet est sur écoute. Ce n'est pas pour vous alarmer ou vous faire peur, c'est simplement pour bien prendre conscience que "l'internet" n'est pas votre salon privé et que chaque photo ou texte porté sur la toile est potentiellement récupérable.

10.1.Protégez votre système

10.1.1.Sécurité physique

Cela est évident, mais autant le dire une bonne fois : si vous souhaitez protéger vos données, ne laissez pas traîner votre ordinateur portable n'importe où ! Ne laissez pas votre ordinateur en libre service chez vous !

Votre ordinateur contient vos mots de passe (banque, administration, travail,…), vos documents (administratifs, photos, etc), votre historique de navigation (les sites que vous avez visités et quand), etc. Ces informations peuvent vous sembler anodines mais permettent au mieux, de définir un profil de consommateur, au pire, de se servir de votre ordinateur comme passerelle pour pirater d'autres personnes

Si vous souhaitez faire découvrir votre distribution ou simplement partager ses ressources, je vous conseille de créer un utilisateur supplémentaire (voir chap.7.3) qui n'aura pas accès à vos données ni à l'administration de votre système.

Si votre ordinateur est destiné à la mobilité permanente, je vous conseille le chiffrement direct lors de l'installation comme évoqué dans le chapitre 5.5.2. De cette façon, même si vous perdez votre machine, il sera très difficile d'extraire des informations de votre disque dur

Si votre ordinateur est destiné à la mobilité permanente, je vous conseille le chiffrement direct lors de l'installation comme évoqué dans le chapitre 5.5.2. De cette façon, même si vous perdez votre machine, il sera très difficile d'extraire des informations de votre disque dur  .

.

10.1.2.Mise à jour

Les mises à jour de vos programmes apportent des fonctionnalités, corrigent des bugs, mais surtout, corrigent les failles possibles de sécurité.

C'est la grande force de la communauté du Logiciel-libre : les sources des programmes sont disponibles, donc quand une faille est découverte, elle est rendue publique et corrigée dans la foulée…

Contrairement aux failles des systèmes propriétaires qui, gardées secrètes, continuent d'empoisonner la vie des utilisateurs…

Les mises à jour de sécurité ne doivent pas être considérées comme optionnelles, il faut les installer le plus tôt possible.

10.1.3.Mot de passe

Chaque année des dizaines de milliers de comptes de messagerie, d'accès Wi-fi, de codes PIN… se font facilement pirater, car les utilisateurs ont choisi un mot de passe trop facile à deviner. La palme du pire mot de passe de 2013 revient à 123456, mais c'est sans compter sur d'autres fumeuses suites comme AZERTYUIOP, 0000, les noms d'animaux, les dates de naissance…

Tous ces mots de passe trop simples sont à proscrire !

Ce n'est pas non plus en additionnant deux mots de passe simples ensemble que vous en créerez un bon ! Un cassoulet50 sera certes difficilement découvert par un humain, mais un "robot informatique" déchiffrera ce code très rapidement.

Pour augmenter la robustesse d'un mot de passe, c'est-à-dire sa résistance aux tentatives de déchiffrage, utilisez le plus de caractères possibles et variez leur type (minuscules, majuscules, chiffres, caractères spéciaux).

Il existe des outils simples qui permettent de garder et d'organiser vos mots de passe en sécurité comme KeePassX135.

… Plus le mot de passe est robuste, plus c'est difficile de s'en souvenir ??

… Plus le mot de passe est robuste, plus c'est difficile de s'en souvenir ??

Vous pouvez utiliser une phrase de passe. Il s'agit d'une phrase longue, difficile à découvrir, mais facile à retenir : quelques mots forment ensemble une phrase qui ne veut rien dire mais qui pour vous, a un sens bien particulier.

Par exemple, "maman aime les cornichons dans sa soupe" peut facilement devenir un mot de passe robuste : "MamanAimeLesCornichonsDansSaSoupe" … surtout si on remplace quelques voyelles par des nombres (les "i" par des "1", les "e" par des "3" et les o par "0")  "MamanA1m3L3sC0rn1ch0nsDansSaS0up3".

"MamanA1m3L3sC0rn1ch0nsDansSaS0up3".

10.2.Protéger vos données

10.2.1.Limiter les droits sur vos données

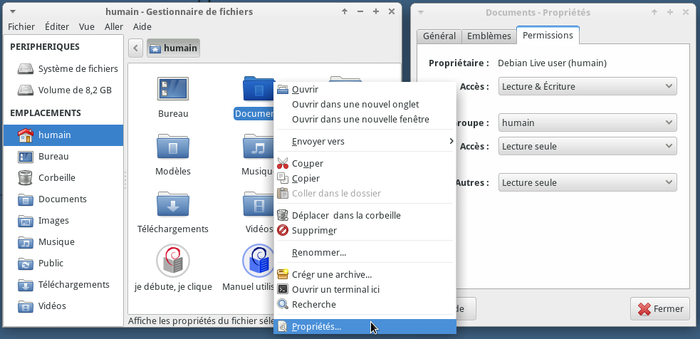

Si vous utilisez Debian en mode "multi-utilisateur", les données des autres utilisateurs sont accessibles en lecture et les vôtres aussi par la force des choses. Vous voudrez peut-être limiter l'accès à certaines de vos données pour les autres utilisateurs. La procédure est très simple et s'effectue graphiquement (nul besoin d'ouvrir son terminal) depuis un clic-droit sur un dossier > propriétés > "Permissions", ici avec le dossier "Documents" :

Sélectionnez alors les droits des "Autres" sur "Aucun" :

Une fenêtre vous demandera si vous désirez appliquer les modifications sur les dossiers et fichiers inclus au dossier concerné, je vous conseille de valider afin de protéger l'intégralité des données présentes dans le dossier spécifié.

10.2.2.Sauvegarder vos données

Vous avez certainement croisé des avertissements à propos de la sauvegarde de vos données… Et ce n'est pas pour rien ! Consultez le chapitre 9 et prenez l'habitude de sauvegarder régulièrement vos données sur un support externe.

10.3.Logiciels Anti-Virus

Certes, les systèmes GNU/Linux sont beaucoup moins sensibles aux virus, mais un virus sur GNU/Linux, c'est possible.

A l'heure actuelle, les mises à jour sont les seules protections efficaces contre d'éventuels virus et installer un anti-virus n'ajoute pas de sécurité supplémentaire à votre système. Les virus intégrés dans des documents venant de systèmes propriétaires ne sont pas destinés aux environnements GNU/Linux et sont donc totalement inactifs sur vos données.

A l'heure actuelle, les mises à jour sont les seules protections efficaces contre d'éventuels virus et installer un anti-virus n'ajoute pas de sécurité supplémentaire à votre système. Les virus intégrés dans des documents venant de systèmes propriétaires ne sont pas destinés aux environnements GNU/Linux et sont donc totalement inactifs sur vos données.

Si toutefois, vous désirez surveiller et contrôler vos données, ClamAv136 est le logiciel anti-virus de référence pour GNU/Linux. Notez que ClamAv ne fonctionne pas en continu et demande à l'utilisateur de scanner un dossier pour en vérifier le contenu.

Une documentation complète est disponible sur le wiki Debian-Facile137.

10.4.Contrôle parental

Oui, on trouve vraiment de tout sur internet, le meilleur comme le pire, et souvent des images ou contenus inadaptés à nos enfants. Afin de les laisser profiter du monde numérique en sécurité, vous pouvez utiliser différents systèmes de contrôle parental.

Mais gardez à l'esprit que le meilleur contrôle parental, c'est vous !

10.4.1.Depuis votre FAI

Votre fournisseur d'accès internet propose différents logiciels de contrôle parental. Ce système permet d'activer un contrôle sur tous les postes de la maison, mais ne dispense pas d'activer un contrôle parental sur votre navigateur internet.

Le site e.enfance propose des tutoriels détaillés pour l'installation et la configuration du contrôle parental pour la plupart des FAI. Vous trouverez toute la documentation sur la page dédiée : http://www.e-enfance.org/assistance.html.

10.4.2.Depuis votre ordinateur

La mise en place d'un contrôle parental est réservé aux utilisateurs avancés car la procédure est complexe… et pas efficace à 100%. De plus, les sites "interdits" doivent être mis à jour régulièrement. Le module complémentaire Fox Web Security138 peut être utilement installé dans les extensions du navigateur Firefox pour filtrer les contenus "adultes".

Une solution alternative est d'utiliser un moteur de recherche qui va filtrer directement les résultats proposés comme Qwant Junior : https://www.qwantjunior.com

10.5.Vie privée sur internet

Il est difficile de rester complètement anonyme sur internet, à moins d'être un utilisateur expérimenté et bien équipé, vous laisserez toujours des traces derrière vous.

La plus belle empreinte que vous laissez quotidiennement en vous connectant est celle de votre adresse IP. En effet, chaque appareil connecté sur internet dispose d'une adresse IP, celle-ci permet de connaître votre fournisseur d'accès, mais surtout votre localisation précise… Un petit test ? Visitez cette page pour connaître votre IP publique : http://whatismyipaddress.com/

De plus, même si la cuisine n'est pas votre fort, vous distribuez beaucoup de "cookies" à tous les sites que vous visitez. Les cookies sont des témoins de connexion. Ils gardent des informations comme vos préférences sur un site, vos identifiants et mots de passe, votre choix de langue, le contenu de vos paniers d'achat électronique, etc, dans votre ordinateur, mais aussi sur des serveurs. Ainsi, quand vous tapez une recherche sur un site, il est susceptible d'enregistrer cette information.

Des régies publicitaires se joignent également à la fête et vous créent automatiquement un profil en scrutant votre historique de navigation.

Ne vous alarmez pas ! Vous disposez de nombreux conseils et outils pour devenir discrets facilement.

10.5.1.Les réseaux sociaux

Rappelez-vous que les réseaux sociaux, dans leur très grande majorité, ne sont pas destinés à vous rendre service, bien au contraire : ce sont de grandes régies publicitaires qui collectent toutes les données qu'ils peuvent emmagasiner sur vous. Ces informations personnelles sont revendues à des annonceurs publicitaires pour qu'ils ciblent mieux vos "besoins".

L'espionnage par les réseaux sociaux ne s'arrête pas là : ces derniers continuent de vous suivre à la trace sur plein de sites, notamment avec les boutons "like" ou "G+".

En outre, les derniers scandales en date montrent que vos informations peuvent aussi être collectées par des agences de renseignement de plusieurs pays et cela même si vous ne faites rien de suspect.

Pour les réseaux sociaux, voici quelques conseils simples :

-

Choisir un pseudo, à la place de vos prénom et nom.

-

Limitez votre réseau aux personnes que vous connaissez réellement.

-

Modifiez vos paramètres de confidentialité, pour n'être vu que par vos "amis".

-

N'entrez pas d'informations personnelles : adresses, numéros de téléphone.

-

Évitez de mettre des photos de vous et de vos proches et encore moins de les taguer (les annoter avec les noms des personnes présentes).

Si vous ne résistez pas à la tentation de vous inscrire sur un réseau social (et je vous comprends, c'est quand même cool les rencontres virtuelles

Si vous ne résistez pas à la tentation de vous inscrire sur un réseau social (et je vous comprends, c'est quand même cool les rencontres virtuelles  ), vous pouvez tenter l'aventure Diaspora* et découvrir un réseau décentralisé et respectueux de votre vie privée et de vos données. Diaspora* fonctionne sur le principe des nœuds; c'est à dire qu'il existe plusieurs points de connexion disponibles. En voici un pour commencer votre découverte : https://diaspora-fr.org

), vous pouvez tenter l'aventure Diaspora* et découvrir un réseau décentralisé et respectueux de votre vie privée et de vos données. Diaspora* fonctionne sur le principe des nœuds; c'est à dire qu'il existe plusieurs points de connexion disponibles. En voici un pour commencer votre découverte : https://diaspora-fr.org

10.6.Navigation privée depuis votre navigateur

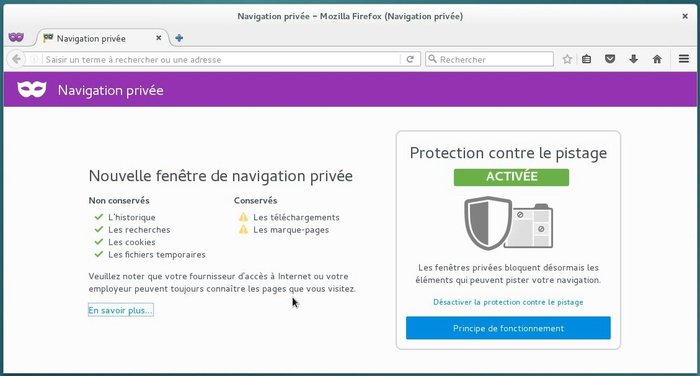

Si vous souhaitez surfer sans laisser de traces sur votre machine, les nouvelles versions des navigateurs internet intègrent un mode "Navigation privée". Ce mode fonctionne d'une manière simple : une fois lancé, le navigateur ne garde pas en mémoire votre historique de navigation, les cookies distribués par les sites visités, ni les mots de passe entrés lors de la session "privée".

Cependant, les sites visités gardent une trace de votre adresse IP : vous ne naviguez pas de façon "anonyme".

Pour Firefox, direction le menu (le bouton à 3 bandes) puis choisissez "Fenêtre privée".

Firefox : fenêtre de navigation privée

Note : il est possible que certains sites internet fonctionnent mal si vous désactivez certains cookies. Il est donc préférable de ne pas activer ce mode tout le temps.

10.7.Navigation privée sur internet

Attention : privée ne veut pas dire anonyme !

Tout d'abord, évitez d'utiliser des navigateurs non-libres, dont les codes sources ne peuvent pas être analysés par les premiers connaisseurs venus. Les navigateurs non-libres (Internet Explorer, Safari, Chrome…) peuvent potentiellement espionner votre navigation sans que vous ne le sachiez.

Les deux navigateurs principaux libres auxquels vous pouvez faire confiance sont Firefox et Chromium (la même base que Chrome, sans la transmission d'informations à Google sauf si vous utilisez les outils Google…).

La navigation privée permet de supprimer toutes les traces de navigation sur l'ordinateur et peut ajouter quelques protections supplémentaires contre le pistage. Il ne peut en revanche pas garantir l'anonymat face à certaines techniques de pistage avancées comme le fingerprinting139.

10.7.1.Les moteurs de recherche

Arrêtez de faire comme tout le monde, même si soit disant "vous n'avez rien à cacher".

-

Ne tapez pas toutes vos recherches dans Google ou Bing… Même si ces derniers fonctionnent très bien, vous n'avez peut-être pas envie que ces entreprises conservent pendant des dizaines d'années votre recherche "solutions contre les hémorroïdes", voire revendent cette information à des entreprises pharmaceutiques, votre mutuelle…

-

Utilisez des moteurs de recherche respectueux de votre vie privée, comme Startpage140 (utilisent la puissance de Google, mais cache votre identité à ce dernier), DuckDuckGo141 ou QwantLite142.

-

Agrémentez vos navigateurs libres de plusieurs extensions qui luttent contre la fuite de vos données.

10.8.Navigation anonyme sur internet

Si vous souhaitez devenir anonyme et totalement masquer votre adresse IP, la meilleure idée est d'utiliser TOR143. Pour cela nous allons décrire deux méthodes : l'installation du navigateur tor-browser et l'utilisation de la distribution anonyme Tails.

TOR pour The Onion Router (le relais en oignon), est un logiciel qui permet de devenir anonyme sur le net, en se connectant à d'autres utilisateurs de TOR. Le principe est de tracer une route aléatoire et indirecte entre vous et le point de sortie sur le réseau, rendant ainsi impossible le traçage de votre adresse IP.

De plus, les informations circulant à l'intérieur du réseau TOR sont chiffrées, ce qui rend encore plus difficile l'identification des flux, mêmes si ils sont espionnés  .

.

Cette fonctionnalité ne doit pas empêcher le bon-sens… si vous vous connectez à un compte quel qu'il soit avec votre pseudo usuel et votre mot de passe, même en utilisant TOR, vous serez identifié  .

.

10.8.1.Tor-Browser : le navigateur anonyme

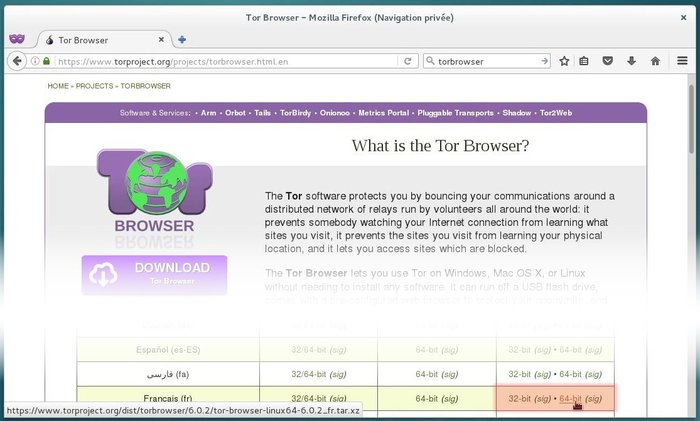

Tor met à votre disposition son navigateur sous forme d'archive indépendante (pas besoin des droits d'administration) :

-

Commencez par télécharger la bonne version sur le site principal (https://www.torproject.org/projects/torbrowser.html.en) en sélectionnant la langue et l'architecture :

Tor

Browser : page de téléchargement du

navigateur

-

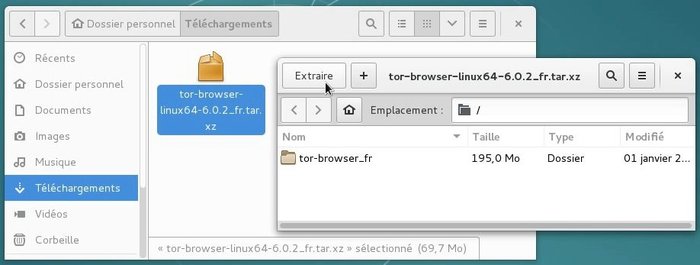

Une fois l'archive téléchargée, décompressez-là où vous voulez (dans un dossier qui restera en place) et ouvrez le dossier nouvellement créé (tor-browser-fr).

Tor

Browser : décompression de l'archive

Tor

Browser : ouvrir le dossier

Tor

Browser

Tor

Browser : configuration du

navigateur

-

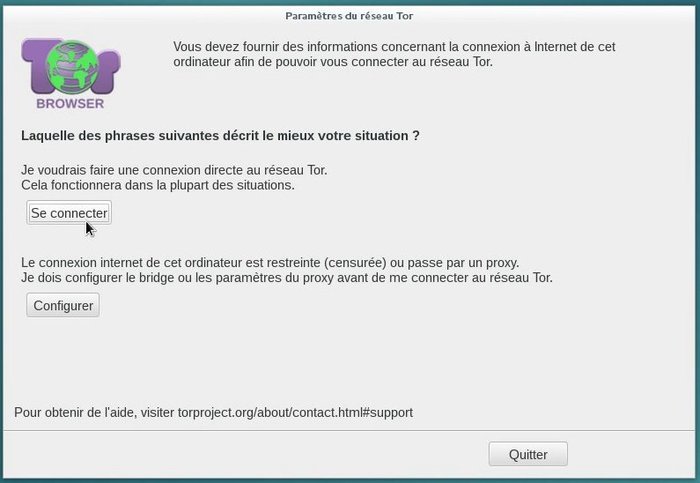

Si votre connexion se situe derrière un proxy, vous devrez configurer la liaison Tor. Mais dans la majorité des cas, il vous suffit de cliquer sur "Se connecter". Le service Tor se lance et cherche des points relais :

Tor

Browser : configuration de la connexion

Tor

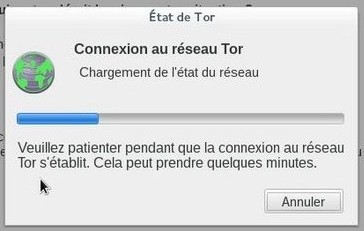

Tor

Browser : connexion au réseau

Tor

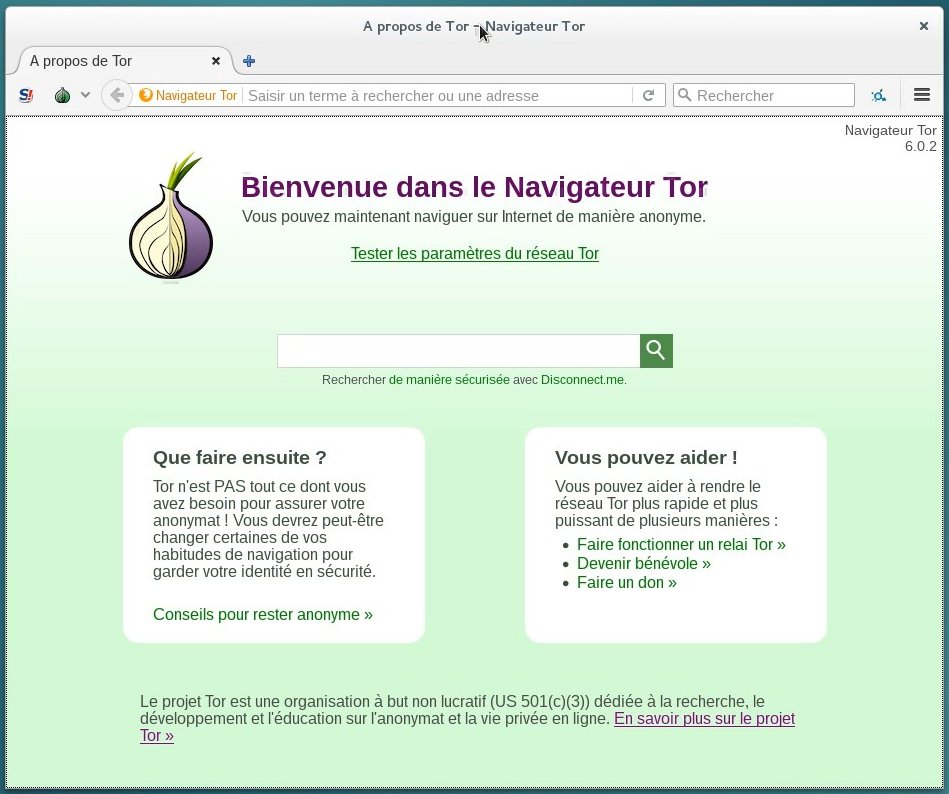

Tor

Browser : interface par défaut

-

Si vous désirez accéder plus rapidement à votre navigateur TOR, glissez-déposez l'icône du lanceur dans votre panel ou créez un lien sur votre bureau.

Notez que l'usage de Tor peut ralentir votre navigation internet.

10.8.2.Tails : la distribution anonyme

Tails est une distribution GNU/Linux basée sur Debian. Elle vous permet un anonymat total sur le net et s'installe sur un DVD ou une clé USB. Comme les images autonomes Debian, rien n'est conservé sur votre DVD ou votre clé USB entre deux sessions de travail, et vous profitez en plus de la navigation anonyme sur Internet  .

.

Ce que dit le site principal…

Tails est un système d'exploitation autonome (live), que vous pouvez démarrer, sur quasiment n'importe quel ordinateur, depuis un DVD, une clé USB, ou une carte SD. Son but est de préserver votre vie privée et votre anonymat, et de vous aider à :

-

utiliser Internet de manière anonyme et contourner la censure; Toutes les connexions sortantes vers Internet sont obligées de passer par le réseau Tor,

-

ne pas laisser de traces sur l'ordinateur que vous utilisez sauf si vous le demandez explicitement,

-

utiliser des outils de cryptographie reconnus pour chiffrer vos fichiers, vos Courriels et votre messagerie instantanée.

Pour plus d'informations, rendez-vous sur la page en français144.

Notez que la navigation sur TOR est souvent ralentie et que certains sites ou fonctionnalités ne seront pas accessibles à cause des scripts intégrés ou de leur politique de "confidentialité"…

Notez que la navigation sur TOR est souvent ralentie et que certains sites ou fonctionnalités ne seront pas accessibles à cause des scripts intégrés ou de leur politique de "confidentialité"…

Une occasion de faire le tri dans ses marque-pages ?

the Pirate Day Wall by Péhä (CC-BY-SA)

135 https://debian-facile.org/doc:systeme:keepassx

136 http://www.clamav.net/lang/fr/about/

137 https://debian-facile.org/doc:systeme:clamav

138 https://addons.mozilla.org/fr/firefox/addon/fox-web-security

139 https://fr.wikipedia.org/wiki/Canvas_fingerprinting

140 https://startpage.com/fra/?

142 https://lite.qwant.com/?l=fr_fr